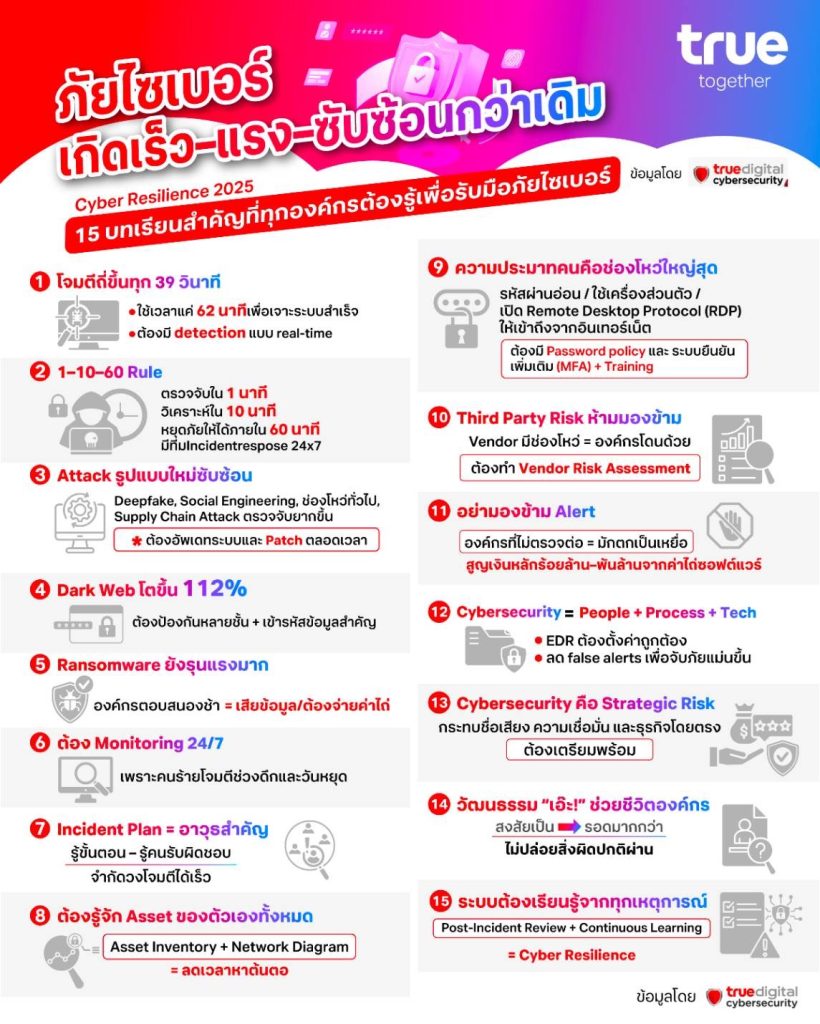

ถอดบทเรียน 15 สิ่งสำคัญ ที่ทุกองค์กรต้องปรับตัว เพื่ออยู่รอดก่อนถูกโจมตีทางไซเบอร์

การโจมตีทางไซเบอร์ในปัจจุบันนี้ไม่ใช่เรื่องไกลตัวอีกต่อไป แต่กลายเป็นความเสี่ยงที่เกิดขึ้นได้กับทุกองค์กร ไม่ว่าจะใหญ่หรือเล็ก องค์กรจึงไม่ควรหยุดอยู่แค่การ “ป้องกันไม่ให้ถูกโจมตี” เท่านั้น แต่ต้องเร่งปรับตัวทั้งมุมมอง กระบวนการ และเครื่องมือ เพื่อเตรียมพร้อมรับมือเมื่อเหตุการณ์ไม่คาดคิดเกิดขึ้นจริง แล้วองค์กรจะเริ่มตรงไหนดี และสามารถเรียนรู้อะไรได้บ้างจากเหตุการณ์ที่เคยเกิดขึ้นแล้ว ทรู ดิจิทัล กรุ๊ป โดยคุณฐิติรัตน์ ศิริพัฒนาเลิศ หัวหน้าสายงานด้านไซเบอร์ ซิเคียวริตี้ ได้แบ่งปันมุมมองที่เป็นประสบการณ์จากเหตุการณ์ภัยไซเบอร์ที่เกิดขึ้นจริง พร้อมสรุปเป็นบทเรียนและแนวทางเสริมสร้าง “ภูมิต้านทานทางไซเบอร์ (Cyber Resilience)” ที่ทุกองค์กรควรนำไปปรับใช้ในการรับมือกับภัยคุกคามในปัจจุบันได้อย่างเป็นรูปธรรม

- ภัยไซเบอร์เกิดขึ้นถี่และเร็วเกินกว่าจะ “รอให้ปัญหาเกิดก่อนค่อยแก้”

ทั่วโลกมีการโจมตีทางไซเบอร์ทุก ๆ 39 วินาที และใช้เวลาเฉลี่ยเพียง 62 นาที ตั้งแต่เริ่มต้นจนเจาะระบบสำเร็จ ซึ่งสะท้อนอย่างชัดเจนว่า หัวใจสำคัญขององค์กรต้องมีระบบตรวจจับและตอบสนองแบบเรียลไทม์ ไม่ใช่รอให้เหตุเกิดก่อนค่อยแก้ไข

- ตรวจจับ–วิเคราะห์–หยุดภัย ให้จบภายใน 1 ชั่วโมง

การรับมือกับภัยไซเบอร์ที่มีประสิทธิภาพ ต้องกำหนดเป้าหมายด้านเวลาในการหยุดกัยที่เกิดขึ้นอย่างชัดเจน เพื่อป้องกันความเสียหาย

- ตรวจจับให้ได้ภายใน 1 นาที

- วิเคราะห์สาเหตุ ความรุนแรง และกำหนดวิธีการแก้ไขสถานการณ์ภายใน 10 นาที

- ตัดสินใจและหยุดภัยให้ได้ภายใน 60 นาที

โดยมีศูนย์ปฏิบัติการความปลอดภัยไซเบอร์ หรือ ศูนย์ SOC และทีม Incident Response ที่พร้อมทำงานตลอด 24 ชั่วโมง 7 วัน เพื่อจำกัดความเสียหายไม่ให้ลุกลาม

- รูปแบบการโจมตีซับซ้อนและเปลี่ยนไปตลอดเวลา

จากเดิมที่ภัยไซเบอร์มักมาในรูปแบบมัลแวร์หรืออีเมลหลอกลวง (Phishing) ปัจจุบันผู้ร้ายหันมาใช้ช่องโหว่ในระบบปฏิบัติการหรือแอปพลิเคชันต่าง ๆ เช่น Windows ร่วมกับเทคนิคขั้นสูงอย่าง Social Engineering, Deepfake และ Supply Chain Attack ทำให้การตรวจจับยากขึ้น องค์กรจึงจำเป็นต้องอัปเดตระบบ Patch อยู่เสมอ ซึ่ง Patch เปรียบเหมือน “ตัวปะรูรั่วหรือตัวซ่อมระบบ” ที่ผู้พัฒนาปล่อยออกมาเพื่ออุดช่องโหว่ด้านความปลอดภัย ลดโอกาสถูกเจาะจากจุดอ่อนเดิม

- การขโมยข้อมูลและตลาดมืด (Dark Web) เติบโตขึ้นกว่า 112%

เมื่อข้อมูลกลายเป็นสินค้าที่ซื้อ-ขายได้ในตลาดมืด ผู้ร้ายจึงมีแรงจูงใจทางการเงินสูงขึ้น องค์กรจึงต้องให้ความสำคัญกับการป้องกันข้อมูลอย่างจริงจัง จำเป็นต้องมีการเข้ารหัสข้อมูลสำคัญ และเสริมระบบป้องกันหลายชั้น ไม่พึ่งพิงเพียงแค่ Firewall หรือ Antivirus เท่านั้น

- Ransomware ยังคงเป็นภัยคุกคามร้ายแรง

ผู้ร้ายมีการปรับตัวตลอดเวลา ทั้งวิธีโจมตีและวิธีเรียกค่าไถ่ องค์กรที่ตอบสนองช้าหรือขาดการเตรียมพร้อมทั้งด้านการป้องกันและการสำรองข้อมูล มักต้องเผชิญกับการสูญเสียทั้งข้อมูล ระบบ รวมถึงเม็ดเงินจำนวนมหาศาลจากการจ่ายค่าไถ่หรือการหยุดชะงักของธุรกิจ

- ควรเฝ้าระวังตลอด 24 ชั่วโมง

การโจมตีมักเกิดช่วงเวลากลางคืนหรือวันหยุด องค์กรควรมีศูนย์เฝ้าระวังหรือระบบแจ้งเตือนแบบเรียลไทม์ เพื่อเป็นเกราะป้องกันความเสียหายที่อาจจะเกิดขึ้น ถ้าองค์กรรู้เร็วเท่าไร ก็จะสามารถควบคุมสถานการณ์และจำกัดวงความเสียหายได้เร็วขึ้น

- Incident Response Plan คือ อาวุธสำคัญยามวิกฤติ

สิ่งที่องค์กรต้องมีคือ แผนปฏิบัติการและขั้นตอนที่ชัดเจน เมื่อเกิดเหตุผิดปกติ มีขั้นตอนการทำงาน คนรับผิดชอบ มีการตรวจสอบ และจะตัดการเชื่อมต่อได้โดยเร็ว เพื่อป้องกันไม่ให้การโจมตีลุกลาม

- รู้จักทรัพย์สินดิจิทัลของตัวเองให้ครบ

องค์กรต้องมีรายการทรัพย์สิน (Asset Inventory) และแผนผังเครือข่าย(Network Diagram) ให้ชัดเจน เพื่อให้รู้ว่าองค์กรมีระบบอะไร เชื่อมต่อกันอย่างไร และใครดูแล รับผิดชอบบ้าง เมื่อเกิดเหตุผิดปกติ สามารถติดตามตัวผู้รับผิดชอบได้อย่างรวดเร็ว ปิดช่องโหว่ให้ตรงจุด และจำกัดวงการโจมตีได้ทันท่วงที

- ความประมาทของคน คือจุดอ่อนใหญ่ที่สุด

แม้ว่าระบบจะถูกออกแบบมาดีแค่ไหน แต่ความประมาทของผู้ใช้ ไม่ว่าจะเป็นการตั้งรหัสผ่านง่าย ๆ ใช้เครื่องส่วนตัวเชื่อมต่อระบบบริษัทโดยไม่มีมาตรการป้องกัน หรือเปิด Remote Deskto Protocol (RDP) ให้เข้าถึงจากอินเทอร์เน็ต ล้วนเพิ่มความเสี่ยงในการถูกโจมตี จึงควรกำหนดให้มีการใช้การยืนยันตัวตนหลายขั้นตอน (Multi Factor Authentication) และจัดให้มีการสร้างความตระหนักรู้กับผู้ใช้งานในการตั้งค่ารหัสผ่านที่แข็งแกร่ง ยากต่อการคาดเดา - ความเสี่ยงจากพาร์ทเนอร์ก็ไม่ควรมองข้าม

แม้องค์กรเราจะมีระบบความปลอดภัยที่แข็งแรง แต่หากพาร์ทเนอร์ ถูกโจมตีระบบที่เชื่อมต่อกันก็อาจกลายเป็นช่องทางรั่วไหลได้โดยไม่รู้ตัว องค์กรจึงต้องมีการประเมินความเสี่ยง (Vendor Risk Assessment) และกำหนดมาตรฐานความปลอดภัยขั้นต่ำร่วมกัน - องค์กรที่มองข้ามสัญญาณเตือน ไม่ตรวจสอบต่อ มักตกเป็นเหยื่อ

หลายองค์กรมีระบบแจ้งเตือนอยู่แล้ว และเมื่อมีสัญญาณเตือนสิ่งผิดปกติ องค์กรอาจจะมองข้าม ไม่ตรวจสอบต่อ หรือขาดการสื่อสารระหว่างทีมไอทีและผู้ดูแลระบบ อาจทำให้กลายเป็นเหยื่อการถูกโจมตีในที่สุด และนำไปสู่ความเสียหาย เช่น บริการหยุดชะงัก สูญเสียรายได้มหาศาล หรืออาจสูญเสียเงินกว่าพันล้านบาทจาก Ransomware หรือค่าไถ่ซอฟต์แวร์

- Cybersecurity ต้องผสาน People + Process + Technology

การลงทุนด้านเทคโนโลยีเพียงอย่างเดียวไม่พอ หากต้องมีคนที่เข้าใจ และกระบวนการที่พร้อมใช้งานจริง องค์กรต้องออกแบบให้ คน กระบวนการ และเทคโนโลยีทำงานเป็นระบบเดียวกัน เพื่อให้การป้องกันและตอบสนองมีประสิทธิภาพสูงสุด ด้วยการติดตั้ง ระบบตรวจจับและตอบสนองภัยบนเครื่องปลายทาง (Endpoint Detection and Response) หรือ EDR อย่างถูกต้องครบทุกเครื่อง พร้อมกับมีการตั้งค่านโยบายความปลอดภัยให้เหมาะสม เพื่อลด false-positive alert ทำให้ตรวจจับภัยได้แม่นยำขึ้น

- ภัยไซเบอร์ = ความเสี่ยงเชิงกลยุทธ์

เหตุการณ์โจมตีไซเบอร์ไม่ได้กระทบแค่ระบบไอทีเท่านั้น แต่ส่งผลโดยตรงต่อ ชื่อเสียงองค์กร ความเชื่อมั่นของลูกค้าและมูลค่าทางธุรกิจ หากไม่มีการเตรียมความพร้อมที่ดีพอ องค์กรอาจสูญเสียทั้งข้อมูล ลูกค้า และโอกาสทางธุรกิจในเวลาอันสั้น

- วัฒนธรรม “เอ๊ะ!” เปรียบเสมือนเกราะป้องกันที่ทรงพลัง

องค์กรที่ “รอด” จากเหตุการณ์ถูกโจมตี ทุกคนมักจะสงสัยไว้ก่อน (Be Vigilant) และกล้าตั้งคำถามกับสิ่งที่ผิดปกติ เช่น เมื่อเห็นการแจ้งเตือนแล้วไม่มองข้าม เห็นอีเมลแปลก ๆ แล้วไม่คลิกทันที เป็นต้น

- ภูมิต้านทานทางไซเบอร์ (Cyber Resilience) เป็นการเรียนรู้ไม่รู้จบ จากทุกเหตุการณ์จริง

ไซเบอร์ซิเคียวริตี้ ไม่ใช่เรื่องที่ทำครั้งเดียวจบ แต่เป็นวงจรการเรียนรู้จากเหตุการณ์จริง (Post-Incident Review) เพื่อปรับปรุงให้ระบบแข็งแรงขึ้น และสร้างวัฒนธรรมความตระหนักรู้ในทุกระดับขององค์กรให้ “เรียนรู้ไปด้วยกัน” ไม่ใช่แค่ฝ่ายไอทีเท่านั้น

อ่านแล้ว158 times!